مع تنامي الاعتماد على البيانات الرقمية، برز اسم “إنتل بروكر” (IntelBroker) كواحد من أخطر الوجوه في عالم الاختراق الإلكتروني خلال السنوات الأخيرة.

وابتداء من عام 2023 وحتى عام 2025، قدم هذا الاسم نموذجا فريدا للهجمات الإلكترونية المتطورة التي تعتمد على تسريب البيانات واستغلال الثغرات.

ويتهم “إنتل بروكر”، الذي حدد المحققون الأميركيون هويته الحقيقية بأنه “كاي ويست” (Kai West)، بعمليات نفذت ضد شركات كبرى ووكالات حكومية، وأثارت قلقا عالميا بشأن أمن المعلومات.

من الظل إلى الواجهة

أثار الاسم المستعار “إنتل بروكر” المخاوف في أوساط الشركات الكبرى والوكالات الحكومية حول العالم، وذلك لأنه لم يكن مجرد هاكر تقليدي، بل وسيط معلومات يتاجر بالبيانات الحساسة على نطاق واسع.

وتجاوز نشاطه سرقة البيانات فقط، ليشمل الكشف عن ثغرات أمنية في أنظمة المؤسسات، مما أسفر عن خسائر مالية تقدر بأكثر من 25 مليون دولار لضحاياه حول العالم.

وبدأ “إنتل بروكر” نشاطه عام 2021، مستهدفا منظمات صغيرة وغير معروفة. واكتسب شهرة واسعة عام 2023 بعد اختراق خدمة “وييي!” (!Weee).

وكان ظهوره الأول عبر منتدى “بريتش فورومز” (BreachForums) في أواخر عام 2022، حيث بنى سمعته وشارك في عمليات بيع وتسريب البيانات الحساسة وشغل منصب مالك المنتدى بين عامي 2024 و2025.

ونشر ما لا يقل عن 158 موضوعا لبيع أو تبادل البيانات المسروقة، وساهم بأكثر من 335 منشورا و 2100 تعليق، مما يظهر نشاطه المكثف ودوره المحوري في المنتدى.

وخلال أوائل عام 2023، انضم “إنتل بروكر” إلى مجموعة القرصنة “سايبر نيغرز” (CyberNiggers)، وقاد العديد من الهجمات السيبرانية للمجموعة.

ولم يقتصر نشاطه على المنتديات، حيث استخدم “غيت هاب” (GitHub) من أجل نشر التعليمات البرمجية المصدرية لبرمجية طلب الفدية المسماة “إنديورانس” (Endurance).

واستغل مستودعات “غيت هاب” للحصول على بيانات حساسة، مثلما حدث في اختراق “سيسكو” (Cisco).

كما استخدم منصة “إكس” (X) للإعلان عن بعض اختراقاته، مثل ادعائه الحصول على التعليمات البرمجية المصدرية لأدوات داخلية تابعة لشركة “آبل” (Apple).

وبعد ابتعاده عن “بريتش فورومز”، أصبح أكثر نشاطا في مجتمعات قرصنة أخرى، وكشفت التحقيقات عن حسابات في منصات غير متوقعة، مثل مجتمع لعبة “ماين كرافت” (Minecraft).

وخلال عام 2025، تم الكشف عن هوية “إنتل بروكر” الحقيقية، وهو المواطن البريطاني “كاي ويست”، وجاء هذا الكشف نتيجة لتوجيه الاتهام إليه من قبل المدعين الفدراليين.

من برمجيات طلب الفدية إلى بيع البيانات

اعتمد “إنتل بروكر” على استغلال الثغرات الأمنية المكشوفة للعامة، بالإضافة إلى استخدام البيانات المسروقة التي يحصل عليها من برامج سرقة المعلومات.

ولم يكتفِ بالوصول لمرة واحدة فقط، بل استخدم تقنيات متقدمة للحفاظ على الوصول طويل الأمد داخل الشبكات المخترقة وتوسيع صلاحياته للحصول على امتيازات مرتفعة.

وركز على الأهداف القيمة فيما يتعلق باستخراج البيانات، مع تحويلها إلى أموال من خلال البيع المباشر أو الابتزاز، مطالبا بدفع الفدية حصريا بالعملة المشفرة “مونيرو” (Monero).

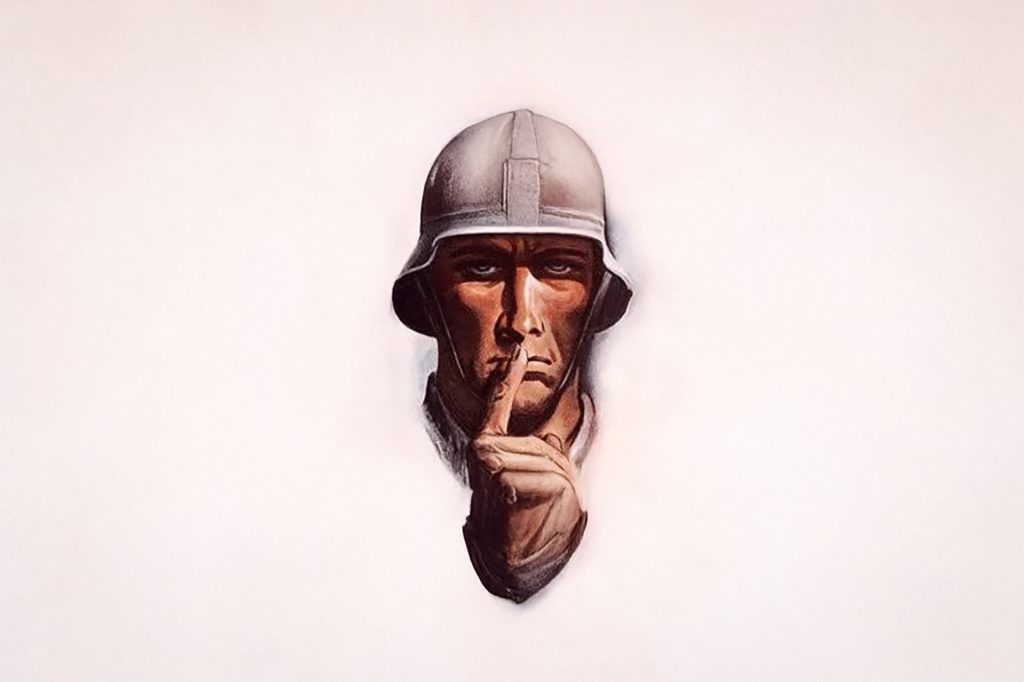

وكان “إنتل بروكر” حريصا على الحفاظ على سريته، مستخدما أدوات إخفاء الهوية، كما استخدم عناوين بريد إلكتروني متعددة من أجل تسجيل حسابات عبر الخدمات المتنوعة.

وفي البداية، كان “إنتل بروكر” يستخدم برمجية طلب الفدية “إنديورانس” لاختراق وكالات حكومية أميركية. ولكنه توقف لاحقا عن أنشطة برمجيات طلب الفدية، وكرس جهوده على بيع البيانات المسروقة والوصول إلى الأنظمة المخترقة.

وتشير تصرفات “إنتل بروكر” إلى أن الدافع الأساسي كان تحقيق مكاسب مالية كبيرة، حيث ادعى أنه كسب أكثر من 100 ألف دولار في عامه الأول من نشاط القرصنة.

أبرز عمليات الاختراق المنسوبة إلى “إنتل بروكر”

كانت الجرأة غير المسبوقة السمة الأبرز لهجمات “إنتل بروكر”، إذ وجه ضرباته نحو كيانات ذات حساسية أمنية عالية، مثل الوكالات الحكومية الأميركية، والمتعاقدين الدفاعيين الكبار، وشركات التكنولوجيا العملاقة، والمؤسسات الصحية الحيوية.

واخترق قاعدة بيانات تحتوي على 2.5 مليون سجل و1.9 مليون بريد إلكتروني عبر نظام إدارة علاقات العملاء بمطار لوس أنجلوس الدولي.

كما وصل إلى بيانات من وكالة الهجرة والجمارك ووكالة خدمات المواطنة والهجرة، بما في ذلك معلومات أكثر من 100 ألف مواطن أميركي.

وشملت الأهداف الأخرى شركات “هيوليت باكارد إنتربرايز” (Hewlett Packard Enterprise) و”فيريزون” (Verizon) و”إتش إس بي سي” (HSBC) و”أكور” (Accor) و”هوم ديبوت” (Home Depot) و”فيسبوك” (Facebook) والعديد من الوكالات الحكومية الأميركية.

وفيما يلي أبرز عمليات الاختراق المنسوبة إلى “إنتل بروكر”:

- اختراق خدمة “وييي!” مع الكشف عن المعلومات الشخصية لأكثر من 11 مليون عميل. اختراق مزود التأمين الصحي “دي سي هيلث لينك” (DC Health Link) والكشف عن معلومات الاتصال وأرقام الضمان الاجتماعي لبعض أعضاء الكونغرس الأميركي.

- اختراق شركة “جنرال إلكتريك” (General Electric) وسرقة بيانات تابعة لوكالة مشاريع البحوث الدفاعية المتقدمة “داربا” (DARPA). الحصول على معلومات حساسة حول الاتصالات بين وزارة الدفاع ورئيس قسم المعلومات في جيش الولايات المتحدة ونائب رئيس الأركان في ذلك الوقت.

- اختراق وكالة تنفيذ القانون الأوروبية “يوروبول” (Europol) والحصول على 9128 سجلا سريا، تتضمن معلومات الموظفين، والتعليمات البرمجية المصدرية، والوثائق الإرشادية.

- اختراق شركة المقاولات التقنية التابعة للحكومة الأميركية “أكيوتي” (Acuity) والحصول على معلومات سرية تخص منظمة الاستخبارات “فايف آيز” (Five Eyes) والجيش الأميركي من مستودع “غيت هاب”.

- اختراق موقع التجارة الإلكترونية الصيني “بانداباي” (Pandabuy) وبيع بيانات أكثر من 3 ملايين عميل. الحصول على التعليمات البرمجية المصدرية للعديد من أدوات “آبل” المرتبطة بالعمليات الداخلية، ولكن التحليل كشف أنها ليست تعليمات برمجية مصدرية، بل إضافات لأدوات داخلية.

- اختراق شركة “إيه إم دي” (AMD) والحصول على معلومات عن المنتجات المستقبلية، والموظفين، والعملاء، والتعليمات البرمجية المصدرية، والسجلات المالية.

- اختراق شركة “سيسكو” والحصول على تعليمات برمجية مصدرية، وبيانات مشفرة، وملفات سرية، وشهادات أمنية، ومفاتيح خاصة وعامة، إلى جانب بيانات عملاء كبار، مثل شركات “آبل” و”مايكروسوفت” وغيرها.

سقوط “إنتل بروكر”

بعد سنوات من النشاط، استطاعت الجهود القانونية الدولية المنسقة تعقب “إنتل بروكر” والقبض عليه في فرنسا خلال عام 2025، وينتظر حاليا تسليمه إلى الولايات المتحدة لمواجهة التهم الموجهة إليه.

وتقدر الأضرار التي تسبب بها لضحاياه بأكثر من 25 مليون دولار. وفي حال الإدانة، قد يواجه عقوبات تصل إلى 25 عاما.

وجاءت عملية القبض عليه بعد أن استطاع عميل سري خلال عام 2023 إقناعه بقبول عملة “بيتكوين” مقابل بيانات مسروقة، الأمر الذي سمح للمحققين بتتبع عنوان “بيتكوين” المستخدم في عملية البيع وربطه باسم “كاي ويست”.

ختاما، فإن “إنتل بروكر” ليس مجرد هاكر تقليدي، بل كان لاعبا رئيسيا في السوق السوداء للبيانات المسروقة، حيث جعلته جرأته في استهداف أهداف عالية الحساسية، ومهاراته في التسويق، وقدرته على البقاء مجهول الهوية، رمزا للخطر المستتر في عصر البيانات.